TecToday Cybersécurité et technologies émergentes

Biométrie, blockchain, intelligence artificielle : si les dernières avancées technologiques promettent de formidables opportunités, elles présentent également de nouveaux défis pour la cybersécurité. Jeudi dernier, quatre experts du domaine ont proposé au grand public un aperçu des nouvelles technologies qui modifient la sécurité des entreprises et des citoyens ainsi que les enjeux qu’elles posent pour la société.

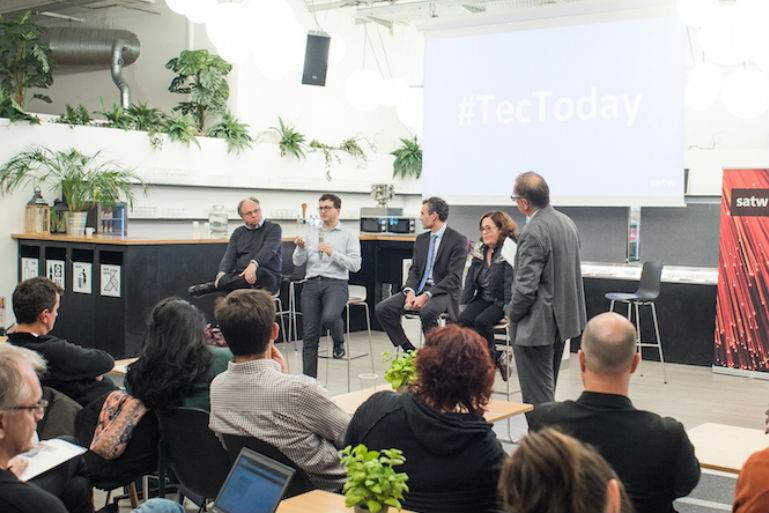

C’est dans le cadre stimulant de l’espace de co-working Gotham à Lausanne que s’est tenue la nouvelle édition du TecToday romand SATW consacré au thème de la cybersécurité et des technologies émergentes. Le nombreux public présent a assisté à 2 présentations et démonstrations suivies d’une table ronde ouverte avec les experts présents.

Quand les crypto-monnaies attirent la convoitise des hackers

Yves Bohren, directeur Information Protection & Business Resilience chez KPMG, ouvre les feux avec une présentation consacrée aux enjeux sécuritaires de la blockchain. Le récent essor des crypto-monnaie attire évidemment la convoitise des hackers qui mettent en place de nouvelles stratégies pour pirater les portefeuilles des utilisateurs. Une tendance qui devrait encore s'accentuer à l’avenir.

Si le protocole de la blockchain en lui-même est considéré comme extrêmement sûr, de récentes attaques ont montré comment les pirates peuvent installer des malwares sur les ordinateurs des particuliers et des entreprises afin de détourner leur puissance de calcul en arrière-plan pour miner des crypto-monnaies à l’insu de l’utilisateur.

Yves Bohren de KPMG partage son expérience de terrain sur les attaques en lien avec la blockchain.

De la théorie à la pratique, Yves Bohren passe la parole à son collègue Hedi Radhouane pour une démonstration de hacking en direct. En installant à distance un de ces logiciels malveillants sur un ordinateur, il démontre avec quelle facilité un pirate peut exploiter certaines failles du système à son propre avantage.

Vulnérabilités des systèmes biométriques et enjeux de confiance

Déverrouiller son smartphone grâce à la reconnaissance faciale, rien de plus simple aujourd'hui. Mais pour quelle sécurité? Sébastien Marcel, de l’institut de recherche Idiap, l’un des centres de recherches les plus avancés dans les domaines de l’intelligence artificielle et de la biométrie, a partagé son expérience et illustré ses travaux. Pionnier de l’identification biométrique, il a suivi l’évolution des dispositifs et des types d’attaques mises en place par les hackers. Si dans les premières générations de smartphones il suffisait de présenter à la caméra une simple photo imprimée de l’utilisateur pour déverrouiller son appareil, les constructeurs ont depuis fait des progrès. Le "spoofing" des systèmes de reconnaissance faciale nécessite aujourd’hui des attaques plus sophistiquées. Sébastien Marcel a illustré les recherches qu’il effectue au sein de son équipe en utilisant des masques 3D en silicone. Avec ce dispositif, il parvient à tromper les algorithmes de reconnaissance faciale dans 26 à 45% des cas. Une technique onéreuse (env. CHF 4’000.- par masque) mais pas inabordable.

Les masques 3D développés par les chercheurs de l'Idiap et utilisés pour le spoofing de dispositifs de reconnaissance faciale.

Jusqu’où pouvons-nous croire ce que nous voyons?

Dans la deuxième partie de sa présentation, Sébastien Marcel a présenté au public la technique des deep fakes, soit la manipulation de vidéos au moyen de techniques d’intelligence artificielle. Le résultat: des séquences ultra-réalistes, où il devient pratiquement impossible de détecter les manipulations. A l’heure de la diffusion des "fake news", cet outil a le potentiel de déstabiliser la société en créant de fausses déclarations qui ont toute l’apparence des vraies. Le chercheur a démontré la manière dont elles sont créées ainsi que les techniques que son équipe met en place pour tenter de détecter ce type de manipulations.

Sécurité vs. enjeux commerciaux: qui l’emporte?

A l’issue des deux présentations, Solange Ghernaouti, membre de la SATW, Directrice du Swiss Cybersecurity Advisory and Research Group (SCARG) et Professeure ordinaire à la Faculté des HEC de l’Université de Lausanne ainsi que Jean-Henry Morin, Professeur associé en systèmes d'information et services à l’Université de Genève, ont rejoint le panel d’experts pour proposer une table ronde sur les enjeux sociétaux et de cybersécurité posés par ces avancées technologiques. La mise en contexte a souligné les liens parfois contradictoires entre impératifs sécuritaires et enjeux commerciaux.

Nos experts ont partagé l’exemple d’un nouveau modèle de smartphone dont le déverrouillage par empreinte digitale avait déjà été forcé moins de 48h après sa mise sur le marché. Le fabricant, au courant de la faille, avait considéré que la probabilité qu’un hacker copie les empreintes digitales d’un utilisateur lambda pour ensuite lui voler et ouvrir son téléphone était trop faible par rapport au coût de correction de la faille. L’innovation consistant à commercialiser ce nouveau produit rapidement avait primé.

Les participants à la table ronde avec, de gauche à droite, Jean-Henry Morin, Sébastien Marcel, Yves Bohren et Solange Ghernaouti.

Vers le "security by design" ?

Si la sécurité est "un perpétuel jeu du chat et de la souris entre concepteurs et hackers" comme le souligne Jean Henri Morin, comment garantir que les produits et services que nous utilisons seront à même de faire face aux menaces futures? Une des pistes avancées par les intervenants concerne le "security by design": une approche du développement de logiciels et de matériels qui vise à rendre les systèmes aussi exempts de vulnérabilités et imperméables aux attaques que possible grâce à des mesures telles que des tests continus, des garanties d'authentification et le respect des meilleures pratiques de programmation.

Solange Gernahouti rappelle qu’il s’agit souvent de choix politiques et économiques. Elle donne l’exemple d’un projet de recherche dans lequel elle était impliquée : la création d’un pacemaker connecté. Lors du processus de développement du produit, la question s’était alors posée de faire un arbitrage entre la sécurité de l’appareil et la vie de la batterie. Le fabricant avait conclu que l’utilisateur préférait un appareil avec une durée de vie plus longue, faisant passer les questions de sécurité au second plan. Elle s'était alors retirée du projet. Voici un parfait contre-exemple de "vulnerability by design" qui rappelle la problématique de certains composants qui sont soupçonnés de cacher une "back-door" et qui posent la question de la sécurité même des composants utilisés dans nos équipements électroniques.

A ce sujet, Jean-Henry Morin attire l’attention du public sur les risques que feraient peser sur la société des systèmes de "smart city" mal conçus. Une participante interpelle les intervenants: l’open source ne serait-il alors pas aussi une solution? Solange Ghernaouti semble dubitative: "Et qui traficote votre code? Dans un projet open-source de grande ampleur, il est pratiquement impossible de le savoir avec certitude".

Des responsabilités partagées?

Si les choix de conception des systèmes incombent exclusivement aux fabricants de matériels et aux fournisseurs de services, quel est la responsabilité des utilisateurs finaux dans la cybersécurité? La question a donné lieu à un dialogue animé entre les participants à la table ronde. Pour Yves Bohren de KPMG, on est en droit d’attendre des utilisateurs "une certaine hygiène de base. De la même manière que l’on se brosse les dents tous les jours, on devrait être responsable et changer son mot de passe régulièrement". Un point de vue auquel tant Solange Ghernaouti que Jean-Henry Morin ne souscrivent pas du tout. Pour eux, le devoir de protection incombe aux ingénieurs qui conçoivent et construisent ces systèmes. Solange Ghernaouti précise: "Il y une énorme asymétrie entre prestataires de services et consommateur final. Comment puis-je protéger mes données quand les structures auxquelles je les confie, et qui sont sensées être des professionnels en la matière, n’arrivent déjà pas à les protéger? Regardez les vols de données de centaines de millions d’utilisateurs auxquels des acteurs de premier plan comme Yahoo, Dropbox ou Uber ont fait face ces dernières années. Et pour autant, on fait porter les conséquences des arnaques à l’utilisateur final."

Jean-Henry Morin abonde: "Il faut une évolution des mentalités. Il y a un problème de communication des entreprises de la tech et de l’IT qui présentent les produits sous l’angle du fun, du facile, du pratique, du gratuit mais n’alertent jamais sur les risques concernant les données personnelles."

En conclusion, Fabrice Delaye, modérateur de la soirée demande: "Les évolutions présentées ce soir sont tout de même préoccupantes, doit-on s’inquiéter?" "Non, notre rôle n’est pas d’inquiéter mais de sensibiliser et d’informer objectivement la population sur ces enjeux. Nous devons traiter les gens en citoyens adultes et responsables qui ont droit à une information complète." réagit vivement Solange Ghernaouti.

A la vue du degré d’attention du public présent ce soir, l’objectif semble être atteint.

L'apéritif a donné lieu à de beaux échanges entre les participants et les intervenants.

Pour aller plus loin:

- Le livre de Jean-Henry Morin "La responsabilité numérique: restaurer la confiance à l'ère du numérique"

- L’étude de KPMG "Clarity on Cybersecurity"

- La fiche d'information de Solange Ghernaouti sur "Le partage d'information en cybersécurité", en collaboration avec la SATW.

- Les travaux de Sébastien Marcel de l’Idiap, en interview sur la RTS

Pour tous renseignements

Alexandre Luyet, Responsable Suisse romande, alexandre.luyet(at)satw.ch

Une série de publications en libre-accès a permis aux participants d'emporter une partie des thèmes abordés chez eux.

- Tags:

- tectoday

- cybersécurité

- conférence

Comments are disabled for this post.

0 comments